Le fabricant « Balanças MARQUES » est établi au Portugal depuis 1967 et il est actif dans les instruments de mesures industriels. Il a bien pris le virage des nouvelles technologies puisque ses balances pour le commerce de détail sont plutôt modernes et élégantes. Mais il a totalement négligé l’angle de la sécurité!

Nous avons contacté la maison mère le 16 avril pour leur expliquer ce que nous avions trouvé et obtenir leur point de vue, tout en leur laissant le temps de réagir et de déployer un correctif auprès de leurs clients, avant une éventuelle communication publique.

Nous recevons une réponse le 30 avril mais le contenu n’était pas convaincant. Nous demandons quelques précisions supplémentaires et le second retour est tout à fait clair : la sécurité informatique n’est vraiment pas leur domaine. Beaucoup de « responsible disclosures » ne se passent pas comme prévu, il n’y a parfois pas d’écoute ou pas de compréhension en face, mais là c’est particulier.

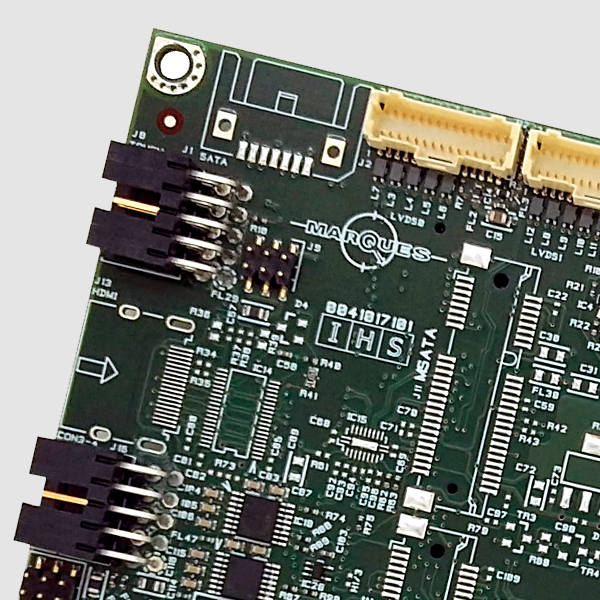

Un bref tour du contexte pour expliquer notre découverte : ils utilisent des cartes mères de type i.MX6 avec une distribution Linux qui semble un peu allégée pour les systèmes embarqués. Les balances intègrent un écran tactile, une interface réseau ethernet filaire ou wifi selon les modèles, et font tourner le logiciel ETPOS 5 pour la gestion du stock, des articles et des tickets de pesée.

Le système définit une balance comme « maître » et on peut en ajouter d’autres qui reçoivent leur configuration directement de la balance « maître » ; la synchronisation des prix et des articles est ainsi totalement automatique et cohérente.

Lorsqu’il est nécessaire de faire un diagnostic de communication réseau, il faut souvent toujours commencer par la base : ping. Est-ce que l’équipement voit le reste du réseau ? Est-ce que le routeur et le switch voient l’équipement ? Mais comment faire un ping sur une balance de commerce ? Le menu de gestion de la balance ne permet pas de réaliser ce genre de commande et nous avons du chercher un autre moyen.

On s’est aperçu qu’il y avait un serveur ssh disponible et peut-être un compte/mot de passe par défaut qui n’aurait pas été changé ? Google n’a rien trouvé au niveau des configurations connues ou des accès par défaut alors on a un peu tâtonné. Les couples habituels « admin/admin », « admin/1234 », « admin/password » n’ont rien donné. Mais on cherchait trop compliqué en fait. Il suffisait d’utiliser le compte « root ». Il n’y a pas de mot de passe!

Dans le cas des balances Marques, il n’est même pas question de sécurité. Qui connait l’utilisateur « root » ? Et qui aurait en plus l’idée totalement folle de l’essayer sans mot de passe ? Notez que c’est tellement improbable qu’on ne l’a pas non plus testé tout de suite!

Tout ça nous ramène enfin à nos échanges par courriel avec le fabricant pour savoir s’ils donnent des consignes d’installation qui ne seraient pas respectées ou si ça leur parait bien comme ça. Voilà la première réponse reçue :

Ceci explique pourquoi nous avons demandé quelques précisions parce que ça ne pouvait pas être ce qu’on comprend à la première lecture, ça n’avait rien de logique. Voici leur réponse suivante :

Pour corriger ce défaut, il faut au minimum configurer un mot de passe pour le compte root sur chaque balance. Balanças MARQUES pourraient peut-être fournir leurs balances pré-configurées avec un mot de passe par défaut qu’il serait techniquement obligatoire de remplacer au premier démarrage. Ou, comme le fait très bien Ubiquiti, les équipements sont livrés sans mot de passe mais la première étape de l’installation est l’obligation d’en configurer un ; on évite ainsi les dangers des mots de passe par défaut et on s’assure que les équipements ne soient pas en libre-service comme c’est le cas pour ces balances.

La Californie (USA) a récemment passé une loi pour obliger les fabricants d’équipements connectés à rendre leurs produits plus sûrs et l’Angleterre est sur le même chemin. A quand la prise de conscience globale ?

Cette absence de compréhension et d’implication technologique illustre parfaitement les risques que nous prenons tous avec les IoT qui envahissent notre quotidien : tous ces équipements sont désormais connectés à internet (il faut parfois chercher loin pour comprendre pourquoi… et quelques fois, c’est beaucoup beaucoup trop loin) et ils sont trop souvent conçus sans que l’aspect sécurité informatique n’ait été abordé de façon sérieuse. Les exemples pourraient remplir des pages entières mais s’il ne faut en citer qu’un, ça pourrait être ce cadenas connecté pour vélo (démo à 03:33) qui est inviolable. Sauf si on a un tournevis avec soi. Evidemment.

Il reste encore beaucoup de chemin à parcourir, de sensibilisations à effectuer, de savoir à transmettre, d’entreprises à épauler. Nous sommes convaincus que ce n’est pas perdu d’avance, mais il faudra beaucoup beaucoup de main d’oeuvre dans la cybersécurité. Beaucoup. Si vous cherchez encore votre voie ou si vous réfléchissez à une reconversion, ne cherchez plus ! Venez ! On a besoin de tout le monde.

ps : nous n’avons pas « oublié » de détailler les risques posés par ces balances non sécurisées car ce n’était pas l’objet de cet article et c’est toujours la même chose (vol de données, manipulations des transactions, DDoS, MitM, etc)

Je me réjouis de voir les prochains rapports d’assurances qui disent « L’infrastructure informatique du client a été attaquée par DDOS provenant de balances d’épicerie »

🙂 Le passé a largement démontré que les assurances ont très rapidement identifié les risques qui coutaient et trouvé les petits alinéas en police taille 2 microns pour éviter de trop se ruiner (Zurich Assurance se défile).

Et pour les sources DDoS aussi exotiques qu’originales, il faut suivre sans hésiter @internetofshit. On apprend chaque jour un truc nouveau 🙂