Depuis quelques temps, les discussions sont très agitées au sujet de DoT et DoH, notamment parce que Firefox a commencé à activer « automatiquement » le changement de configuration.

Tout d’abord, DoT et DoH, c’est quoi ?

Les acronymes signifient DNS over TLS et DNS over HTTPS. Le principe est d’encrypter les demandes que vous faites aux divers serveurs DNS afin de ne pas permettre à des tiers de vous surveiller et de pouvoir monétiser vos données.

Mais en fait, un DNS c’est quoi ? (en version très simplifié)

Lors que vous souhaitez afficher le site www.disney.fr, votre navigateur va demander à votre ordinateur de trouver l’adresse numérique (IP) qui correspond à ce site. Votre ordinateur va alors demander aux serveurs DNS (Domain Name Server) configurés par défaut à quelle adresse numérique IP (IPv4) se trouve www.disney.fr, en l’occurence 76.223.18.1 ou 13.248.150.189 aujourd’hui.

Votre navigateur peut alors se connecter à l’adresse identifiée, 76.223.18.1, pour demander la page d’accueil du site que vous souhaitez voir. Tout internet fonctionne encore aujourd’hui avec ces adresses IP, suites de 4 chiffres entre 0 et 255. Mais comme il est beaucoup plus facile de mémoriser « www.disney.fr » que « 76.223.18.1 », le système DNS a été inventé et mis en place. Son travail est ainsi de servir d’annuaire pour trouver la correspondance numérique aux noms usuels. Exactement comme les pages blanches des annuaires téléphoniques en ligne : vous donnez le nom et vous obtenez le numéro.

(et je fais volontairement abstraction des adresses IPv6 qui ressemblent plutôt à ça « 2a02:26f0:f3:18b::356e » et dont l’usage va devenir massif puisque les stocks d’adresses IPv4 sont épuisés! Mais c’est une autre discussion)

Visibilité de votre trafic internet

Dans la plupart des cas, les DNS qu’utilisent votre ordinateur sont ceux de votre box, et ceux de votre box sont ceux indiqués par votre fournisseur d’accès. Il est probablement clair pour tout le monde que votre fournisseur d’accès peut voir l’intégralité de votre trafic : quels sites vous visitez, ce que vous y achetez ou vendez, quels courriels vous envoyez et de qui vous en recevez, etc. Les sites sécurisés (qui affichent un petit cadenas fermé dans votre navigateur) encryptent les informations que vous leur envoyez et ce que vous recevez d’eux, de sorte que votre fournisseur d’accès ne peut pas en voir le contenu. Mais, il peut toujours savoir sur quels sites vous vous rendez puisque vous utilisez ses DNS pour obtenir l’adresse IP nécessaire. Ainsi, l’opérateur télécom ne sait plus ce que vous faites sur le site mais toujours sur lesquels vous vous rendez, et à quelle fréquence, et combien de temps vous y restez. Et il peut aussi décider ce que vous avez le droit de voir, ou non.

Les requêtes que vous faites aux serveurs DNS ne sont pas chiffrées aujourd’hui (le protocole n’est pas prévu pour ça). Ainsi votre fournisseur d’accès peut « obtenir » la liste des sites que vous fréquentez, à qui vous envoyez des emails et de qui vous en recevez par exemple.

DoH et DoT permettent en revanche d’encrypter ces demandes de conversion de noms usuels en adresses IP. Votre navigateur n’utilisera plus les DNS par défaut de votre ordinateur mais ceux qui seront réglés pour lui spécifiquement. Et toutes les autres activités (Instagram, messagerie, Twitter, etc) utiliseront d’autres DNS (généralement ceux de votre box).

Le problème des voitures à plusieurs volants

Imaginez un taxi européen (post-Brexit-s’il-arrive-un-jour) avec le volant naturellement positionné à gauche. Supposons maintenant qu’un gentleman britannique appelle ce taxi, mais aussi qu’il vienne avec son propre volant sous le bras parce que celui situé à gauche n’est vraiment pas envisageable. La voiture se trouverait ainsi avec deux volants qui ne vont pas obligatoirement dans le même sens en même temps, le chauffeur et le client n’ayant pas le même intinéraire en tête pour la même destination. Vous voyez le désastre sur la route ? Pourtant, on peut raisonnablement dire que la bonne solution, pour l’anglais, serait de se conformer à la configuration du taxi qu’il appelle, ou de trouver un taxi avec la conduite à droite, plutôt que d’en ajouter un second. Firefox est précisément en train d’ajouter un second volant à toutes les « voitures », américaines pour l’instant ; mais le reste du monde suivra rapidement.

Imaginez un taxi européen (post-Brexit-s’il-arrive-un-jour) avec le volant naturellement positionné à gauche. Supposons maintenant qu’un gentleman britannique appelle ce taxi, mais aussi qu’il vienne avec son propre volant sous le bras parce que celui situé à gauche n’est vraiment pas envisageable. La voiture se trouverait ainsi avec deux volants qui ne vont pas obligatoirement dans le même sens en même temps, le chauffeur et le client n’ayant pas le même intinéraire en tête pour la même destination. Vous voyez le désastre sur la route ? Pourtant, on peut raisonnablement dire que la bonne solution, pour l’anglais, serait de se conformer à la configuration du taxi qu’il appelle, ou de trouver un taxi avec la conduite à droite, plutôt que d’en ajouter un second. Firefox est précisément en train d’ajouter un second volant à toutes les « voitures », américaines pour l’instant ; mais le reste du monde suivra rapidement.

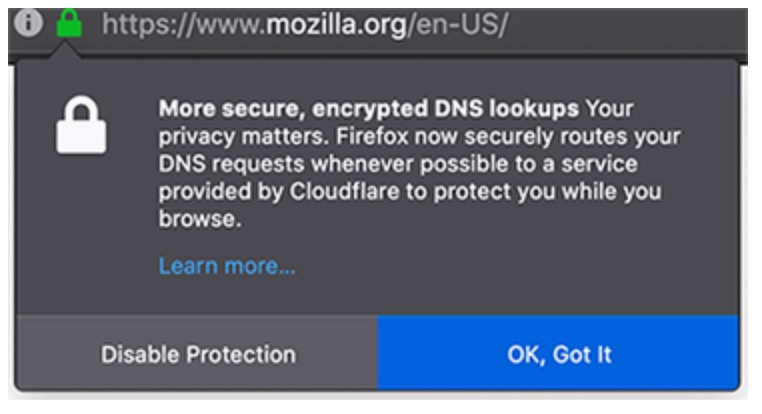

Il y a quelques jours, Firefox a en effet démarré cette conversion quasi automatique pour le continent US et a retenu Cloudflare comme fournisseur DNS. Après la dernière mise à jour de Firefox et lors du premier démarrage, celui-ci vous informe que la sécurité a été améliorée (sic!) avec le changement de DNS et un bouton présélectionné « OK » est affiché. L’autre bouton est subtilement nommé « Désactiver la protection ».

Le dialogue est parfaitement étudié pour que la majorité des gens cliquent simplement sur « OK » comme ils le font toujours : ils veulent surtout continuer à surfer, et pas vraiment passer 2h à se documenter sur ce qu’est un DNS, à quoi il sert, pourquoi l’encrypter et à qui cette opération va être confiée. Avec ce choix pré-digéré pour l’utilisateur lambda, et rédigé de façon aussi trompeuse, toutes les demandes DNS seront traitées par Cloudflare.

La question, ici, n’est pas de savoir si Cloudflare est un acteur responsable et qui attache une éthique irréprochable aux données qu’on lui confie, non. C’est de savoir s’il est mieux en terme de confidentialité de confier ces données à une entreprise américaine plutôt qu’à votre fournisseur internet local et que cela soit fait pratiquement à votre insu. Ou encore s’il est moral que ce choix soit masqué et pratiquement imposé du fait de l’aspect très technique du sujet ? Et si la solution technique est réellement pérenne ?

La confidentialité n’est pas mieux protégée

Tout d’abord, il est important de comprendre que cela ne change rien pour la confidentialité de vos activités sur internet : ça modifie simplement qui peut les voir. Au lieu de votre fournisseur internet, ce sera le fournisseur que votre navigateur aura choisi pour vous (en l’occurence pour Firefox il s’agit de Cloudflare) qui pourra analyser (et monétiser) votre trafic. Parce qu’au bout du compte, le serveur DNS que vous utilisez doit quand même, au bout du compte, trouver la correspondance entre le nom du site que vous cherchez et son adresse IP.

La lutte pour la confidentialité de ses propres données est légitime, essentielle et doit être menée sur tous les fronts. Cette solution partielle n’est cependant pas acceptable car elle n’améliore pas réellement la situation, n’adressant qu’une toute petite partie de l’utilisation des serveurs DNS et déplaçant simplement la visibilité chez un autre prestataire.

Le changement décidé par Firefox impose du travail supplémentaire pour les hotlines

Après votre conversion « automatique » avec Firefox, vous utiliserez les DNS de Cloudflare pour aller visiter le site www.disney.fr. Mais lorsque vous tenterez de joindre le service client sur leur adresse support@disney.fr, ce sont les DNS de votre fournisseur d’accès qui seront utilisés. Et lorsqu’un des deux fournisseurs de services DNS -soit Cloudflare ou votre fournisseur- aura un problème technique (données non synchronisées ou un serveur en panne), vous obtiendrez deux comportements différents : le site web sera visible mais vos courriels seront rejetés, ou l’inverse. Et pour la hotline que vous appellerez pour obtenir de l’aide, la mission sera infiniment plus difficile lorsque la résolution des noms usuels en adresses IP n’est plus traitée de façon uniforme. Aujourd’hui, ils commenceraient souvent par vous demander de lancer la commande « ping www.disney.fr » lorsqu’un problème réseau est envisagé ; ça n’aura plus de réelle utilité après ces changements et ils devront trouver d’autres outils et d’autres chemins.

Protections pour les enfants remises en question

En outre, le chiffrage des requêtes DNS pose d’autres problèmes techniques et même juridiques parfois. En Suisse, les sites de jeux de hasard (casinos en ligne) sont interdits et les fournisseurs d’accès utilisent les requêtes DNS qui leur sont adressées pour mettre en pratique ces lois. Si les requêtes DNS ne sont plus visibles pour eux en raison du cryptage, ils ne pourront plus les appliquer.

Tout comme les solutions de protection pour les enfants se servent des mêmes moyens avec des listes de mots clés qui sont détectés dans les adresses des sites web consultés. Lorsque ces noms ne sont plus visibles parce que chiffrés, les systèmes existant n’ont plus aucune efficacité. Et la question devient alors morale : où placer la limite de la défense de la vie privée quand les outils actuels permettent -au moins en partie- de protéger aussi nos enfants ?

Chiffrer les requêtes DNS est louable, souhaitable même, mais cela doit nécessairement être fait au niveau du système d’exploitation et pas de façon cahotique et unilatérale par chaque application que nous utilisons. Si les navigateurs se mettent à utiliser leur système, que la messagerie choisit le sien et que Instragram décide d’une troisième voie, l’enfer technique nous attendra au coin de la rue (rapport aux voitures à multiples volants pour ceux qui suivent).

- Il faut que ce chiffrage soit pris directement en charge par Windows, MacOS et Linux

- il faut que vous puissiez faire le choix de votre prestataire (conserver votre fournisseur d’accès ou confier toutes les requêtes à la société de votre choix) de façon simple et transparente

- il faut qu’on puisse maintenir un comportement homogène et prédictible de nos ordinateurs.

Lorsque la prochaine mise à jour de votre navigateur vous demandera de confirmer un changement de sécurité, posez-vous les bonnes questions. Demandez-vous ce qui change réellement. S’il y a un réel gain pour vous. Et même s’il n’y a pas d’inconvénient direct, demandez-vous pourquoi ce changement est proposé, et pourquoi de cette façon très « orientée ». Le débat est ouvert et il n’y a pas qu’une réponse, qu’une vision ou qu’un axe : le sujet est extrêmement complexe et les implications sont très nombreuses. Les récents échanges particulièrement animés sur le sujet en attestent si c’était nécessaire.