Comme toujours quand il s’agit de sécurité informatique, la situation évolue continuellement et ce qu’on prenait hier pour valide et acquis ne l’est plus forcément aujourd’hui.

Comme toujours quand il s’agit de sécurité informatique, la situation évolue continuellement et ce qu’on prenait hier pour valide et acquis ne l’est plus forcément aujourd’hui.

C’est exactement ce qu’il s’est passé le 5 décembre 2017 quand un chercheur du nom de Sabri Haddouche a publié sur son site mailsploit une nouvelle faille qui concerne presque tous les logiciels de messagerie!

Les campagnes de hameçonnage/phishing ont besoin de vous donner confiance pour que vous cliquiez sur les virus qui sont joints à leurs courriels, et pour ça il n’y a rien de mieux que de se faire passer pour l’une de vos connaissances. Et MailSploit est le Graal 🙁

Jusqu’au 5 décembre 2017, tout va bien!

Nous sommes désormais tous habitués aux campagnes de phishing/hameçonnage qui tentent de se faire passer pour quelqu’un que nous connaissons. Ils utilisent la falsification de l’adresse de l’expéditeur dans les courriels (mail spoofing) pour se faire passer pour quelqu’un que nous connaissons.

Et nous avons fort heureusement (je l’espère!) pris la sage habitude de vérifier ces adresses chaque fois qu’il y a une pièce jointe ou un contenu un peu inhabituel.

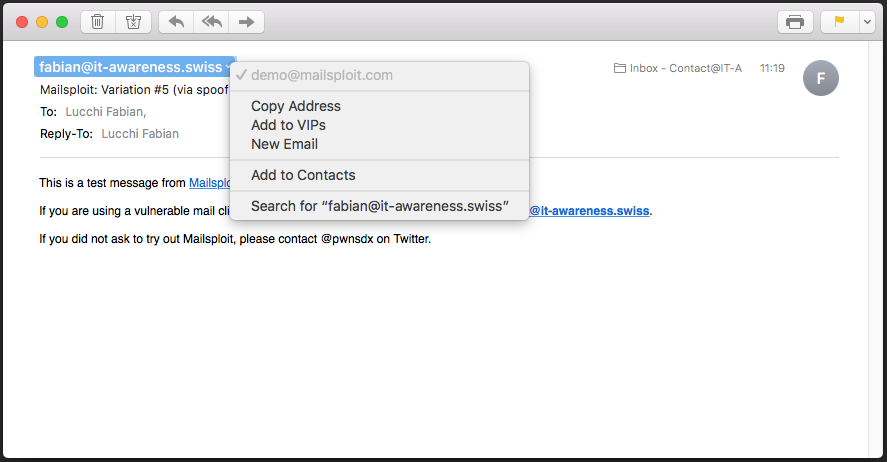

On y parvient en passant la souris sur le nom de l’expéditeur ou cliquant sur la petite flèche qui se trouve tout à côté comme on le voit ici :

Le correspondant est indiqué comme « fabian@it-awareness.swiss » mais l’adresse dévoilée est « demo@mailsploit.com ». C’était tout à fait courant et on se mettait très facilement à l’abri de ces tentatives avec un minimum de vigilance.

A partir du 5 décembre 2017, c’est open-bar!

La faille révélée complique très sérieusement la situation car elle permet de produire le courriel suivant :

Le nom affiché ne montre rien de surprenant mais quand on demande l’adresse réelle, on voit alors « fabian@it-awareness.swiss ». Et s’il s’agit de quelqu’un qu’on connait, on ouvrira les pièces jointes qui se trouvent dans le message puisque ça ne peut pas être un virus bien sûr.

Mais il ne faut surtout pas car ce courriel ne vient pas de « fabian@it-awareness.swiss ».

Et malheureusement, c’est totalement invisible dans les principaux logiciels de messagerie. Pour découvrir la supercherie, il faut afficher les entêtes du message (qui fait ça, réellement ?) et une certaine habitude/expertise est nécessaire pour les déchiffrer.

Voilà ce qu’on peut voir dans ceux du courriel falsifié ci-dessus :

Au milieu de tout le charabia technique, on trouve la ligne qui commence par « From: » et qui indique ce que l’expéditeur a renseigné comme adresse de correspondant. On y découver alors un encodage inhabituel. C’est précisément ça qui est mal interprété par les logiciels de messagerie et ils n’affichent qu’une partie du code et non le tout, celle que le pirate veut que vous voyiez et qui vous donnera à tord confiance dans la provenance du message.

Le chercheur rapporte que plus de 30 logiciels parmi les plus courants sont impactés et n’ont pas encore été corrigés (ou, pire pour certains, ne le seront pas!). Certaines plateformes web sont également concernées. Ainsi, Thunderbird sur MacOS et Windows, Mail sur MacOS et iOS et Mail pour Windows 10 sont notamment touchés.

Et il détaille aussi les 14 variantes qu’il a découvert et qui produisent de plus au moins bons résultats en fonction du logiciel de messagerie utilisé. Pour MacOS par exemple, j’en ai identifié deux qui sont totalement invisibles et cohérentes avec le comportement normal de la messagerie!

Il est très important d’adapter nos habitudes de travail jusqu’à ce que tous les logiciels qu’on utilise quotidiennement soient mis à jour et puissent tenir compte de cette découverte.

Pour chaque pièce jointe, redoublez de méfiance et de vigilance. Et aujourd’hui on doit en plus ajouter « même lorsque vous connaissez l’expéditeur et que le message semble venir de son adresse ».